07/02/2014 15:41 07/02/2014 15:41 |

|

| | | Post: 817 | Registrato il: 21/11/2007

| Città: ROMA | Età: 43 | Sesso: Maschile | Utente Senior | | OFFLINE | |

|

Datagate, la “guerra sporca” dei servizi inglesi contro gli hacker di Anonymous Non solo intercettazioni. Le rivelazioni della talpa del datagate, Edward Snowden, sulle attività di guerriglia informatica portate avanti dai servizi statunitensi e britannici si arricchiscono di un nuovo capitolo. Questa volta a finire in prima pagina è un’unità di spionaggio inglese legata al Government communications headquarters (Gchq), l’equivalente inglese dell’Nsa. Si tratta del Joint threat research intelligence group, una task force che nel 2011 è stata impegnata per contrastare il gruppo hacker Anonymous. Stando ai documenti forniti da Snowden e pubblicati da Nbc News, però, il Jtrig ha intrapreso azioni al limite della legalità, utilizzando tecniche di hacking per distruggere la rete di Anonymous e smantellare il gruppo di attivisti raccolto intorno a loro. Nel corso dell’operazione, il cui obiettivo era esplicitamente indicato come quello di “distruggere” e “fermare” gli avversari, il Jtrig si è infiltrato nelle chat room frequentate dai simpatizzanti di Anonymous per individuare i responsabili degli attacchi che stavano interessando numerosi siti governativi. Era il 2011 e Anonymous era nel pieno dell’operazione Payback, che aveva preso di mira le istituzioni che ostacolavano l’azione di Julian Assange e il governo americano, reo di avere incarcerato la talpa Bradley Manning. L’operazione sotto copertura degli agenti britannici ha portato, in quei mesi, a identificare alcuni hacker responsabili di attacchi a siti istituzionali. Il gruppo operante nel Jtrig, però, non si limitò a perseguire gli autori di azioni criminali, ma operò attivamente per “scoraggiare” la partecipazione degli attivisti indipendentemente dal loro coinvolgimento con atti al limite della legalità.

L’episodio più eclatante, riportato in una presentazione della stessa Nsa, è rappresentato dall’operazione Rolling Thunder: un attacco Ddos che ha messo ko i server Irc usati dagli attivisti per conversare in chat, usando lo stesso tipo di attacco usato dagli hacker per abbattere i siti web. Un’azione che, se commessa da “semplici” cittadini, è considerata reato in qualsiasi paese. Senza contare che l’attacco portato dagli 007 inglesi avrebbe portato al blocco di tutti i servizi ospitati dallo stesso server, oltre che di altri server gestiti dall’Internet Provider finito nel mirino del Jtrig. Insomma: un’azione di legalità assai dubbia con tanto di “effetti collaterali” che hanno coinvolto anche chi non aveva nulla a che fare con Anonymous. Il bilancio dell’operazione è stato di due arresti, tra cui quello di Jake Davis, un attivista diciottenne che ha subito una condanna a 2 anni. L’accusa? Avere orchestrato due attacchi Ddos. Le azioni discutibili del Jtrig, però, non finiscono qui. Stando sempre ai documenti riportati da Nbc News, gli agenti britannici hanno tracciato tutti i partecipanti alla chat, bombardandoli poi attraverso Facebook, email, Twitter e Skype di messaggi con il testo “Il Ddos e l’hacking sono illegali, per favore smettete”. Una vera campagna di intimidazione rivolta a una comunità con migliaia di partecipanti che non avevano commesso alcun reato e che, stando a quanto riportato nei documenti dell’Nsa, ha portato l’80% dei partecipanti alle chat ad abbandonarle. Gabriella Coleman, antropologa e docente universitaria interpellata da Nbc News sulla vicenda, non ha fatto sconti: “Punire migliaia di persone che stanno esercitando il loro diritto democratico al dissenso a causa di un paio di individui che hanno commesso reati, rappresenta una reazione eccessiva che punta solo a sopprimere il dissenso”.

Marco Schiaffino

7 febbraio 2014

www.ilfattoquotidiano.it/2014/02/07/datagate-la-guerra-sporca-dei-servizi-inglesi-contro-gli-hacker-di-anonymous...

|

|

23/02/2014 05:16 23/02/2014 05:16 |

|

| | | Post: 848 | Registrato il: 21/11/2007

| Città: ROMA | Età: 43 | Sesso: Maschile | Utente Senior | | OFFLINE | |

|

La NSA spia le abitudini porno dei...“Radicalizers”

Le attività della NSA sono servite anche a raccogliere una gran quantità di materiale su attività sessuale on-line di privati cittadini. Servirà tutto come prova nell'ambito di un progetto (che documenta visite a siti pornografici) per rovinare la reputazione di persone che, secondo la NSA, stanno divulgando materiali che possono infiammare il pubblico con discorsi incendiari. Li chiamano “RADICALIZERS” e sono persone che hanno avuto contatti Internet con "soggetti sospettabili o sotto-controllo". Questo è quanto risulta da un documento top-secret della NSA. Il documento, che ha fatto circolare lo “spione” Edward Snowden, rivela il caso di "sei obiettivi - i radicalizers", tutti musulmani, presi ad "esempio" di come la sorveglianza elettronica sulle persone sia usata per conoscere quei punti di vulnerabilità personale che potrebbero servire per minare la credibilità, la reputazione e l'autorità di chiunque. Il documento della NSA, datato 3 Ottobre 2012, fa più volte riferimento al potere che possono esercitare certe accuse quando si vuol demolire la credibilità di qualcuno. Un vecchio rapporto di tipo SIGINT -- o intelligence basata sui segnali, cioè sull'intercettazione delle comunicazioni -- sostiene che "la valutazione della radicalizzazione ha mostrato che i radicalizers appaiono essere particolarmente vulnerabili per quanto riguarda la loro autorità quando i loro comportamenti privati non sono coerenti con i comportamenti pubblici". Tra le vulnerabilità elencate dalla NSA, che possono essere sfruttate in modo efficace, ci sono "la visualizzazione di materiale on-line sessualmente esplicito" e "l’uso di un linguaggio sessualmente esplicito e persuasivo in comunicazioni personali con ragazze molto giovani".

Il direttore della National Security Agency – il "DIR.NSA" – è l’"ideatore" del documento. Al di là della stessa NSA, i beneficiari dell’indagine sono anche i funzionari dei Dipartimenti di Giustizia e del Commercio e la Drug Enforcement Administration. "Senza parlare di qualcuno in particolare, non dovrebbe sorprendere il fatto che il governo USA utilizzi tutti gli strumenti legali a sua disposizione per bloccare gli sforzi di potenziali terroristi che cerchino di danneggiare la nazione e radicalizzando la violenza” ha detto Shawn Turner, direttore del Public Affairs for National Intelligence, in una e-mail di martedì scorso inviata a The Huffington Post. Ma Jame el Jaffer, Vice Direttore Legale della American Civil Liberties-Union, ha detto che queste rivelazioni danno adito a serie di preoccupazioni su possibili abusi. "E' importante ricordare che le attività di sorveglianza della NSA non sono generiche - l'agenzia sta raccogliendo enormi quantità di informazioni sensibili praticamente su tutti". "Ovunque voi siate, i database dell’archivio della NSA raccolgono informazioni sulle vostre opinioni politiche, sulla vostra salute, sulle relazioni intime e sulle attività on-line". La NSA dice che non ci sarà nessun abuso di queste informazioni personali, ma questi documenti mostrano che la NSA probabilmente ha un concetto molto restrittivo di “abuso”". Nessuno dei sei soggetti presenti nel documento NSA è accusato di essere coinvolto in complotti terroristici. L'agenzia ritiene che tutti i sei soggeti attualmente risiedano fuori dagli Stati Uniti, ma ne identifica uno come "persona statunitense", il che significa che o è un cittadino USA o un residente permanente.

Un cittadino americano ha diritto a più tutele legali di fronte alla sorveglianza della NSA, rispetto a cittadini stranieri. Stewart Baker, ex consigliere generale per la NSA e alto funzionario della Homeland Security durante l'amministrazione Bush, ha detto che l'idea di usare informazioni potenzialmente imbarazzanti per minare la credibilità di obiettivi selezionati non suona male. "Se c’è gente impegnata a reclutare chi potrà uccidere cittadini americani e noi possiamo screditarla, dobbiamo farlo"- ha detto Baker - Nel complesso, "è più giusto e forse più umano" che non mandare le bombe su quell’obiettivo, e poi questa tattica "gli butta addosso solo la verità". Si può abusare di qualsiasi sistema, ha ammesso Baker, ma il fatto che la politica possa utilizzare il sistema contro gli avversari politici interni non è sufficiente per rifiutare l'utilizzo del progetto. Per gli stessi motivi si potrebbe anche mettere in discussione quasiasi tattica usata in guerra e, ad un certo punto, bisogna pur dire che noi stiamo facendo lavorare i nostri impiegati per conoscere da che parte sta la gente". Oltre ad analizzare il contenuto delle loro attività su internet, la NSA ha anche esaminato i loro elenchi di contatti ed accusa due degli obiettivi di aver fatto propaganda per al Qaeda, ma riporta anche che la sorveglianza sulle comunicazioni di tre anglofoni ha registrato solo "contatti terroristici minimi". In particolare, "solo sette contatti (1%) del totale registrato nelle intercettazioni dei tre radicalizers di lingua inglese sono stati segnati da SIGINT come affiliati ad un gruppo estremista o ad un gruppo militante pakistano. Un profilo precedente sulle comunicazioni di uno [degli obiettivi] rivela che 3 dei 213 individui con cui si era messo in contatto tra il 4 agosto e il 2 novembre 2010 erano sospetti di essere vicini al terrorismo" - si legge nel documento. Il documento registra che i tre obiettivi di lingua araba hanno più contatti con gli affiliati di gruppi estremisti ma non riporta se anche loro sono coinvolti in eventuali complotti terroristici. Invece, la NSA ritiene che le persone sotto controllo stiano facendo propaganda radicalizzando e divulgando idee controverse via YouTube, Facebook e altri siti di social media. Il loro pubblico, sia in lingua inglese che araba, "comprende persone che non hanno ancora idee estremiste, ma che sono sensibili al messaggio estremista" - si legge nel documento. La NSA dice che i discorsi e gli scritti dei sei individui ricevono una eco maggiore in paesi come Regno Unito, Germania, Svezia, Kenya, Pakistan, India e Arabia Saudita. La NSA è in possesso di imbarazzanti informazioni dichiaratamente sessuali su almeno due degli obiettivi, grazie alla sorveglianza elettronica della loro attività online.

La relazione afferma che molti dati sono stati raccolti in ossequio ai programmi di sorveglianza che la FBI svolge nell'ambito della legge Foreign Intelligence Surveillance. Il documento aggiunge:"Le informazioni raccolte si basano in gran parte su comunicazioni di estremisti sunniti e le informazioni SIGINT provengono da fonti di prima mano con accesso diretto e sono generalmente considerate affidabili". Secondo il documento, la NSA ritiene che fare uso della sorveglianza elettronica per rivelare al pubblico le attività sessuali on-line può rendere più difficile per questi "radicalizers" mantenere la loro credibilità. "Concentrarsi sugli accessi a internet permette di scoprire i potenziali punti di vulnerabilità che possono essere ancora più efficaci se combinati con altre vulnerabilità che riguardano il carattere o la attendibilità del soggetto, per distorcere l'idea che il pubblico può avere del soggetto e dei suoi seguaci". L'elenco ALLEGATO riporta gli "argomenti" trattati da ogni target sorvegliato, in base ai quali la NSA lo classifica come “radicalizer” e indaga anche sulle "vulnerabilità" personali che potrebbero far perdere credibilità, se diffusi. L'argomento che serve a selezionare il bersaglio è "i non musulmani sono una minaccia per l' Islam", e trattare questo argomento viene considerato "promiscuità online". Un altro obiettivo è un cittadino straniero che la NSA descrive come un "rispettato accademico", che è del parere che "una offensiva della jihad sia giustificata"; questa è "promiscuità online" ma l'obiettivo viene anche descritto come uno che "pubblica articoli senza aver verificato i fatti". Un terzo soggetto definito radicale viene descritto come una "nota celebrità dei media" di base in Medio Oriente, che ha sostenuto che furono "gli Stati Uniti a perpetrare l'attacco dell'11 settembre". Come punto di vulnerabilità, si dice che faccia "una vita brillante". Anche un quarto obiettivo che sostiene che "gli Stati Uniti si siano attaccati da soli l’11 settembre", viene definito uno che fa "uso ingannevole dei fondi pubblici". Il documento esprime l'augurio che il rivelare informazioni personali dannose alle loro immagini possa compromettere la percezione dei loro messaggi che proclamano "devozione alla causa jihadista". L' Huffington Post non sta ancora pubblicando i nomi e le professioni dei sei individui interessati; le accuse formulate dalla NSA sulle loro attività online non possono essere verificate. Il documento non indica se la NSA ha un piano per discreditare questi sei individui, né se abbia già preso contatti privati con le persone comunicando di aver acquisito informazioni su di loro o se le vuole rendere pubbliche. Nel documento non si fa nessun cenno su possibili vincoli legali o etici sull’utilizzo della sorveglianza elettronica per fini di questo genere. Mentre Baker e altri spingono per l'utilizzo della sorveglianza per infangare la reputazione di gente che la NSA considera "radicalizers", in passato funzionari USA hanno già utilizzato una tattica simile contro leader dei diritti civili, attivisti dei movimenti per il lavoro, ecc... Sotto J. Edgar Hoover, l'FBI molestava gli attivisti e preparava dossier segreti sui leader politici, in particolare su Martin Luther King, Jr. Quanto la sorveglianza dell'FBI su esponenti politici sia stata utilizzata, non è ancora stato completamente divulgato fino ad oggi, perché i fascicoli su certe persone vengono resi noti solo dopo la loro morte, come prevede il Freedom of Information Act.

Le informazioni raccolte dall'FBI spesso incentrate solo sul sesso - l'omosessualità era un'ossessione durante il periodo di Hoover - e sulle relazioni extraconiugali furono usate per ricattare i politici e per soddisfare le esigenze del bureau. L’attuale direttore dell'FBI James Comey recentemente ha chiesto agli agenti dell'FBI di visitare il Martin Luther King, Jr. Memorial, a Washington per capire " quali possono essere i pericoli che può causare chi con le proprie idee svolge attività di supervisione e responsabilità". James Bamford, un giornalista che segue la NSA sin dal 1980, ha detto che l' uso della sorveglianza su comportamenti privati imbarazzanti è proprio quello che ha portato agli ultimi scandali scoppiati negli Stati Uniti." Il funzionamento della NSA è stranamente simile alle operazioni che faceva l'FBI sotto J. Edgar Hoover nel 1960, che usava le intercettazioni per scoprire i punti deboli, come l’attività sessuale, per neutralizzare i suoi avversari. "Allora, l' idea fu del Capo dell’FBI più longevo nella storia degli Stati Uniti, oggi è stata del Capo NSA più longevo nella storia degli Stati Uniti". Questa polemica, ha detto Bamford, ha coinvolto anche la NSA. «Anche allora la NSA si prestò per intercettare King e altri con l’Operazione Minareto. Qualcuno poi riesaminando il comportamento della NSA lo defini “disdicevole - per non definirlo illegale”. Baker ha detto che fino a prova contraria si sta abusando di questa tattica e che si dovrebbe solo aver fiducia sul potere discrezionale della NSA". Gli abusi che hanno coinvolto Martin Luther King avvennero molto prima che nascesse Edward Snowden e penso che ormai ne possiamo parlare come fatti storici, piuttosto che come scandali. Prima di dire:”Siamo preoccupati per quello che fa una persona, mi piacerebbe vedere le prove che quello che dicono sia vero, ma finora, di prove, non se ne sono viste". Jaffer ricorda anche che le lezioni della storia dovrebbero servire a far riflettere la gente se un "Presidente chiede alla NSA di screditare un avversario politico, un giornalista o un attivista per i diritti umani, usando informazioni personali carpite con sistemi di sorveglianza segreti". "Se la NSA ha usato questo suo potere in passato, sarebbe ingenuo credere che non vorrà usare questo suo potere, nello stesso modo, anche in futuro".

ARGOMENTI PER I QUALI SONO PRESI DI MIRA I RADICALIZERS

DOVE HANNO MANDATO I DOCUMENTI

DOVE HANNO MANDATO I DOCUMENTI

LA SORVEGLIANZA ELETTRONICA

LA SORVEGLIANZA ELETTRONICA

Glenn Greenwald,Ryan Gallagher e Ryan Grim

28.11.2013

Traduzione per ComeDonChisciotte.org a cura di Bosque Primario

Fonte: www.informationclearinghouse.info/article36983.htm

www.comedonchisciotte.org/site/modules.php?name=News&file=article&thold=-1&mode=flat&order=0&s... [Modificato da wheaton80 23/02/2014 05:17] |

08/03/2014 01:23 08/03/2014 01:23 |

|

| | | Post: 881 | Registrato il: 21/11/2007

| Città: ROMA | Età: 43 | Sesso: Maschile | Utente Senior | | OFFLINE | |

|

Nsa, Snowden: “Stati Uniti hanno fatto pressioni su Ue per favorire spionaggio” “La National Security Agency americana ha fatto pressioni sui paesi membri dell’Unione europea per modificare le loro leggi così da rendere possibile lo spionaggio di massa”. Parola della ‘talpa’ Edward Snowden, che ha rivelato questo e altri particolari in un dossier al Parlamento europeo di Bruxelles. Le rivelazioni del candidato premio Nobel per la pace, tuttavia, non finiscono qui e contribuiscono a mettere insieme gli ultimi tasselli mancanti dello scandalo Datagate e il modus operandi degli Stati Uniti d’America in tema di spionaggio digitale. Stando a quanto scrive Snowden nel rapporto all’Europarlamento, infatti, la Nsa “non solo permette e guida, ma condivide alcuni sistemi di sorveglianza di massa” con i paesi Ue, con gli Usa che avrebbero fatto pressioni sugli stati membri dell’Unione europea non concedergli l’asilo dopo l’esplosione mediatica della vicenda che lo vede coinvolto. Sempre in tema di pressioni, la ‘talpa’ del Datagate ha inoltre rivelato che alcuni parlamentari gli hanno detto che gli Stati Uniti “non permetteranno” ai partner europei di offrigli asilo. Snowden, però, ha scritto anche altro, facendo intendere che la vicenda Nsa potrebbe regalare nuovi, clamorosi sviluppi. “Ci sono molti altri programmi di spionaggio non ancora rivelati che avrebbero un impatto sui diritti dei cittadini europei” ha aggiunto l’informatico statunitense, aggiungendo anche i nomi di altri enti o associazioni del Vecchio continente spiate dal grande fratello made in Usa. “Tutte le operazioni sospettate contro Belgacom, Swift, le istituzioni Ue, l’Onu, l’Unicef e altri basate su documenti che ho fornito sono realmente accadute e mi aspetto che operazioni simili saranno rivelate in futuro” ha detto Edward Snowden nel rapporto all’Europarlamento, assicurando di poter “confermare che tutti i documenti riportati finora sono autentici e non modificati”. Da questo dato di fatto l’accusa più infamante nei confronti dei ‘suoi’ Stati Uniti. Per la talpa, infatti, la privacy dei cittadini europei è fortemente minacciata dai programmi di spionaggio della National Security Agency americana che, con le sue pressioni nei confronti dei paesi membri, ha trasformato “l’Europa in un bazar”. A sentire Snowden, quindi, il risultato degli accordi che l’Nsa ha preso, più o meno segretamente, con gli stati europei per permettere lo spionaggio di massa, è “un bazar europeo in cui ad esempio la Danimarca potrebbe concedere all’Agenzia americana l’accesso ad un centro raccolta dati ottenendo in cambio che i suoi cittadini non siano spiati. E lo stesso potrebbe fare la Germania“. Il punto però, sostiene Snowden, è che essendo i centri per la raccolta dei dati di Danimarca e Germania collegati, alla fine l’Nsa può ottenere tutte le informazioni che vuole. Non solo. ”Una delle principali attività della Divisione affari esteri (Fad) della Nsa è fare pressione o incentivare gli stati membri dell’Ue per cambiare le loro leggi per permettere la sorveglianza di massa”, spiega Snowden nelle risposte fornite agli europarlamentari. In particolare, “avvocati della Nsa, così come quelli della corrispettiva britannica, la GCHQ, lavorano molto duramente per cercare ‘buchì nella legislazione e nelle garanzie costituzionali che loro possono usare per giustificare operazioni di sorveglianza indiscriminata e massiccia”. E “questi sforzi di interpretazione di leggi vaghe vaghe è una strategia intenzionale per evitare l’opposizione pubblica e l’insistenza dei legislatori per il rispetto dei limiti legali”, che la GCHQ descrive nei suoi documenti interni, ricorda Snowden, come “dannoso dibattito pubblico“.

7 marzo 2014

www.ilfattoquotidiano.it/2014/03/07/nsa-snowden-stati-uniti-hanno-fatto-pressioni-su-ue-per-favorire-spionaggio...

[Modificato da wheaton80 08/03/2014 01:24] |

14/03/2014 20:08 14/03/2014 20:08 |

|

| | | Post: 899 | Registrato il: 21/11/2007

| Città: ROMA | Età: 43 | Sesso: Maschile | Utente Senior | | OFFLINE | |

|

Caso Datagate, NSA simulava Facebook per spiare gli utenti Nuovi agghiaccianti particolari ruotano attorno alla vicenda Datagate. La celebre National Security Agency, meglio conosciuto a livello globale con l’acronimo NSA ha fatto finta di essere Facebook per penetrare all’interno dei computer degli utenti e quindi acquisire tutte le informazioni necessarie alla propria attività di intelligence. E’ quanto emerge dalle righe del quotidiano The Intercept: l’Nsa dunque è addirittura in grado di manipolare i computer facendo credere loro di essere sui server di Facebook e prelevare tutti i dati sensibili e informazioni relativi agli utenti. E’ stato diffuso anche un video in cui si vede come gli utenti vengono reindirizzati sui server dell’Nsa pur credendo di navigare su Facebook. Una messa in scena meschina secondo i rappresentati delle associazioni a tutela degli utenti: Facebook nel frattempo ha detto di essere estranea alle manovre poste in essere dalla NSA. Critiche all’operato di NSA arrivano anche da Bill Gates che ha parlato di atti criminali. Insomma l’NSA continua a prendere in giro gli americani? Pare proprio di si, il caso Datagate continua a far discutere, e tutti gli utenti, nessuno escluso sono a rischio violazione della privacy. Vedremo adesso cosa risponderanno i vertici dell‘NSA.

14 marzo 2014

www.centrometeoitaliano.it/caso-datagate-nsa-simulava-facebook-per-spiare-gli-utenti-10777/?refr... |

14/03/2014 22:31 14/03/2014 22:31 |

|

| | | Post: 902 | Registrato il: 21/11/2007

| Città: ROMA | Età: 43 | Sesso: Maschile | Utente Senior | | OFFLINE | |

|

Quel malware fastidioso che piace alla NSA A volte il PC risulta estremamente lento, poi ci accorgiamo che sta faccendo uno dei soliti aggiornamento-dati di routine. Tutto normale? in genere sì. Ma non sempre o almeno non sempre per tutti. L'agenzia americana di informazioni NSA, le cui attività di sorveglianza sono regolarmente fonte di rivelazioni, ha sviluppato dei malware informatici che vengono utilizzati su larga scala e che permettono di "piratare" i dati di milioni di computers, come dicono gli ultimi documenti di Edward Snowden. Secondo i nuovi documenti presentati dall'ex consulente della NSA e pubblicati mercoledì scorso sul sito della Intercept, rivista online dall'ex giornalista del Guardian Glenn Greenwald, la NSA ha impiantato in milioni di computer dei malware che vengono utilizzati per rubare i dati provenienti dalle reti telefoniche e dalla rete internet all'estero.

«Scala industriale»

Questo software, originariamente destinato solo a qualche centinaio di obiettivi che non potevano essere controllati con i normali mezzi convenzionali, è stato esteso su "scala industriale", secondo i documenti pubblicati da Greenwald. Questo sistema di raccolta automatica dei dati - tramite un sistema chiamato " Turbina" - permette alla NSA un minimo utilizzo dell'intelligenza umana. I dati raccolti vengono elaborati negli uffici centrali della NSA, in Maryland (Stati Uniti orientali), ma anche nel Regno Unito e in Giappone. L'Agenzia di controllo britannica, la GCHQ, sembra aver svolto un ruolo molto importante in questa operazione.

Facebook è usato come "esca"

In certi casi, la NSA usa Facebook esca per infiltrare dei virus o dei cookies nei computer dei "bersagli" per rubare i files. Il software, che può essere installato in soli 8 secondi, può anche registrare le conversazioni dal microfono del PC o scattare foto con la webcam dello stesso computer. Questo software esiste dal 2004, ma sembra che venga utilizzato su larga scala dal 2010. Alla domanda di un giornalista di AFP, un funzionario della NSA ha detto che queste operazioni sono state condotte "al solo scopo di contro-spionaggio o di spionaggio effettuato all'estero su affari nazionali o dipartimentali, e nient'altro". Questo è il primo documento pubblicato da Glenn Greenwald da quando lavora nel gruppo mediatico First Look Media, lanciato dal fondatore di eBay Pierre Omidyar.

11.3.2014

Fonte: www.20min.ch/ro/news/dossier/snowden/story/15057415#

www.comedonchisciotte.org/site/modules.php?name=News&file=article&s...

[Modificato da wheaton80 14/03/2014 22:32] |

18/03/2014 21:29 18/03/2014 21:29 |

|

| | | Post: 917 | Registrato il: 21/11/2007

| Città: ROMA | Età: 43 | Sesso: Maschile | Utente Senior | | OFFLINE | |

|

I segreti dell'NSA: intercettate (e riascoltate) intere nazioni

Snowden colpisce ancora. Secondo le rivelazioni della «talpa», ex collaboratore della Cia, nel 2009 la Nsa ha messo a punto un programma top secret che permette all’agenzia di intelligence americana di registrare «il 100 per cento» delle telefonate di un Paese straniero e di riavvolgere e riascoltarne i contenuti fino a un mese dopo l'effettuazione. A rivelarlo, questa volta, è il Washington Post sulla base di interviste e documenti forniti dalla «talpa» Edward Snowden.

Il Mago Merlino spione

Il programma battezzato «Mystic» è stato paragonato ad una «macchina del tempo». E a dimostrazione che si tratta di qualcosa di molto particolare, Snowden ha fornito la diapositiva illustrativa del programma che mostra Mago Merlino con la barba candida e un cellulare che spunta dal bastone. Secondo quanto riporta uno dei principali quotidiani americani, «Mystic» è nato cinque anni fa nel primo anno dell’amministrazione Obama. Il suo strumento «Retro (abbreviazione di «recupero retrospettivo») ha raggiunto capacità operativa nei confronti della «nazione target» nel 2011. Nessun altro programma Nsa venuto in luce fino ad oggi aveva avuto la capacità di «ingoiare» un’intera rete telefonica di un paese nel suo complesso. Di recente Snowden ha svelato ai parlamentari europei come il sistema di intercettazione dell’Nsa sia stato usato per lo più per motivi economici e di spionaggio industriale.

Un archivio di un mese di telefonate

Su richiesta dell’amministrazione, il Washington Post ha deciso di non pubblicare dettagli che potrebbero far identificare la nazione in cui il programma è stato usato. Altri documenti del 2013 rivelano che le spie della Nsa stavano studiando l’applicazione di qualcosa del genere in almeno altri cinque paesi. Nel suo uso iniziale, i sistemi di raccolta di «Mystic» hanno permesso di registrare «ogni singola» conversazione nella nazione bersaglio archiviando miliardi di chiamate in una «cassaforte» capace di contenere 30 giorni di telefonate, con le chiamate più vecchie che si cancellavano via via che ne arrivavano delle nuove. Questo contenitore «apre una porta nel passato», si legge nel documento ottenuto dal Washington Post, secondo cui Mystic avrebbe permesso agli 007 di «recuperare audio di interesse che non erano stati studiati all’epoca della chiamata». Gli analisti ascoltano circa l’un per cento delle telefonate, scrive il quotidiano, ma il volume assoluto è molto alto: ogni mese milioni di «ritagli in voce» vengono spediti in patria per essere elaborati e conservati a lungo termine.

M. Ser.

18 marzo 2014

www.corriere.it/esteri/14_marzo_18/datagate-nsa-ha-programma-che-riascolta-telefonate-b13a928c-aec5-11e3-a415-108350ae7b... |

14/04/2014 22:59 14/04/2014 22:59 |

|

| | | Post: 995 | Registrato il: 21/11/2007

| Città: ROMA | Età: 43 | Sesso: Maschile | Utente Senior | | OFFLINE | |

|

Premio Pulitzer a Guardian e Washington Post per il «Datagate» Il Guardian e il Washington Post hanno condiviso il premio Pulitzer nella categoria servizio pubblico per la copertura dello scandalo del Datagate, provocato dalle rivelazioni di Edward Snowden sui programmi di sorveglianza della Nsa. La commissione che ogni anno assegna il celebre riconoscimento, spiega di aver premiato chi «ha rivelato il programma segreto di sorveglianza di massa portato avanti dall’Agenzia per la Sicurezza Nazionale, con articoli autorevoli e perspicaci che hanno aiutato il pubblico a capire come queste informazioni si inserivano nel quadro più ampio della sicurezza nazionale».

«Giornalismo di qualità»

Il premio indica le testate e non i singoli giornalisti, tuttavia tutto il lavoro è stato condotto da Barton Gellman del Washington Post e da Glenn Greenwald e Ewen MacAskill del Guardian, oltre alla filmmaker e giornalista Laura Poitras che ha lavorato con ambedue le testate. Un premio dall’enorme significato politico, tenuto conto delle critiche ricevute dagli autori dell’inchiesta da parte del governo americano e inglese. Tanto che il direttore del NewYorker, David Remnick, a caldo ha esclamato: «Questo premio è l’epitome, la sintesi più alta, di cos’è il giornalismo di qualità e di cos’è il servizio pubblico del giornalismo».

14 aprile 2014

www.corriere.it/esteri/14_aprile_14/premio-pulitzer-guardian-washington-post-il-datagate-46866008-c40d-11e3-a057-b6a9966718... |

08/06/2014 21:42 08/06/2014 21:42 |

|

| | | Post: 1.099 | Registrato il: 21/11/2007

| Città: ROMA | Età: 43 | Sesso: Maschile | Utente Veteran | | OFFLINE | |

|

"Alcuni governi controllano le telefonate". L'allarme Vodafone. Garante:"Intollerabile" Il gruppo britannico Vodafone, la seconda società mondiale di telefonia mobile, denuncia che le agenzie governative di alcuni Paesi in cui il gruppo opera hanno accesso diretto alla sua rete e possono ascoltare le telefonate dei suoi utenti. “In un limitato numero di Paesi - si legge nel ‘disclosure report’ di Vodafone - le legge prevede che alcune specifiche agenzie e autorità debbano avere accesso diretto alla rete di un operatore, bypassando qualsiasi forma di controllo operativo sulle intercettazioni legali da parte dell’operatore stesso”. Nel rapporto Vodafone viene precisata che in molti dei 29 Paesi in cui opera le agenzie governative hanno bisogno di un mandato legale per intercettare le comunicazioni, ma in alcuni paesi la procedura è più semplice e diretta. Vodafone non intende fornire le richieste che ha ricevuto, perché diffondere queste informazioni è illegale, e non ha neanche fornito la lista dei Governi che hanno accesso diretto alla rete, ma ha chiesto che dove ciò avviene la legislazione venga modificata.

Italia nel mirino - E' l’Italia uno dei paesi più spiati nel network di Vodafone. Questo emerge dall’analisi delle tabelle pubblicate questa mattina dal Guardian, che hanno come fonti l’azienda stessa e i report governativi. Tuttavia, questa mattina, il gigante delle comunicazioni non ha rivelato se anche in Italia siano in vigore le intercettazioni “ad accesso diretto” di cui tanto si parla nelle ultime ore. Secondo la tabella pubblicata dal giornale progressista, nel 2013 Vodafone ha ottenuto 606mila richieste di “metadata” (identita’, numero e indirizzo dell’intercettato) da parte del nostro Paese, contro le 99mila circa della Tanzania, le 76mila dell’Ungheria, le 49mila della Spagna e le 6mila dell’Albania. La tabella, in molte parti incompleta, riporta per l’Italia anche 140.577 intercettazioni legali (dato 2012), il numero più alto della classifica dei paesi più “spiati”. Il Guardian tira in ballo la mafia e la criminalità organizzata come uno dei motivi principali del primato italiano in senso assoluto, anche se il paese europeo più controllato della rete Vodafone risulta comunque Malta, con 3.800 richieste su 420mila abitanti nel 2013.

La replica di Roma - "Sicuramente l’Italia non agisce al di fuori delle prerogative e delle leggi,” ha risposto Antonello Giacomelli, sottosegretario allo Sviluppo economico con delega alle telecomunicazioni, a chi chiedeva un commento sul rapporto Vodafone. “Credo che si possa escludere che l’Italia possa agire al di fuori delle prerogative della Costituzione e delle leggi”, ha aggiunto Giacomelli parlando a margine di un consiglio Ue telecomunicazioni a Lussemburgo.

L'ira del garante - “Non è tollerabile che i Governi svolgano un’opera di sorveglianza così massiva, generalizzata ed indiscriminata come quella rivelata dal Rapporto Vodafone. Così come non è accettabile che i Governi accedano direttamente alle telefonate dei cittadini, al di fuori delle garanzie previste dalla legge e senza un provvedimento della magistratura. E questo vale innanzitutto per i Paesi europei dove vige un ordinamento rispettoso dei diritti fondamentali delle persone.” Lo afferma Antonello Soro, Presidente dell’Autorità Garante per la privacy, commentando il rapporto Vodafone diffuso. “Quello che a partire dal Datagate sta emergendo a livello globale - sottolinea Soro - è l’assoluta necessità di ripensare e riequilibrare il rapporto tra sicurezza e privacy, spostando il baricentro nella direzione della difesa del diritto al rispetto della persona e quindi della sua liberta’ e della sua dignita’”. Secondo il Garante, “va riaffermata l’idea che il rispetto dei diritti fondamentali debba ancora essere una delle principali discriminanti tra i regimi democratici e quelli illiberali. Non si può in alcun modo giustificare - conclude - la pretesa di proteggere la democrazia attraverso la compressione delle libertà dei cittadini perché in questo modo si rischia di calpestare l’essenza stessa del bene che si vuole difendere”.

Reazioni in Gran Bretagna - La stampa britannica accoglie la notizia dei controlli sul network di Vodafone parlando apertamente di “possibile effetto Snowden”. E' tra gli altri il Guardian a mettere in diretto collegamento la notizia di questa mattina con il caso di Edward Snowden, l’informatico e agente della National security agency americana che rivelò al mondo l’esistenza e l’entità del programma di sorveglianza americano. Secondo il Daily Telegraph, inoltre, in molti paesi dove opera Vodafone, come India ed Egitto, è illegale rivelare come le agenzie governative di spionaggio operino, con possibilità di ritorsioni e di processi penali contro chi riveli qualcosa di segreto. Ecco di qui la cautela di questa mattina, da parte dell’azienda, nel rivelare l’esatta lista di tutti i paesi coinvolti. Dopo le rivelazioni di Edward Snowden sui controlli della Nsa, molti Paesi hanno deciso una stretta sulla possibilità di acquisizione delle informazioni e di intercettazione da parte di agenzie governative. I programmi di sorveglianza statunitensi e britannici comprendevano l’accesso da parte di agenzie governative a comunicazioni telefoniche ed elettroniche.

Si muove la UE - La commissaria Ue alla giustizia, Viviane Reding, ha esortato l’Ue a dotarsi di regole comuni sulle intercettazioni che limitino queste attività al minimo. Lo ha detto a margine di una conferenza stampa a Lussemburgo. “E’ veramente importante avere regole che blocchino questo ricorso massiccio alle intercettazioni. Quando si tratta di una normale azione di polizia, non di una situazione di emergenza, bisognerebbe usare le pinze, non l’aspirapolvere”, ha commentato Reding con i giornalisti presenti alla conferenza. Il commissario ha sottolineato che “quando si tratta di sicurezza nazionale, l’Ue non ha poteri”, ma ha esortato a norme comuni in materia di normali azioni di polizia. “Bisogna avere una legge e un giudice che autorizza ad accedere a dati personali”, ha aggiunto Reding.

6 giugno 2014

qn.quotidiano.net/esteri/2014/06/06/1075325-vodafone-telefonate-ascolta... |

26/06/2014 20:38 26/06/2014 20:38 |

|

| | | Post: 1.135 | Registrato il: 21/11/2007

| Città: ROMA | Età: 43 | Sesso: Maschile | Utente Veteran | | OFFLINE | |

|

Usa, Corte Suprema:“Intercettazioni su cellulari vietate senza l’ok del tribunale” Si tratta di una decisione importante, per certi versi storica, quella che la Corte Suprema degli Stati Uniti annuncia in queste ore. “I telefoni cellulari non possono essere sottoposti a un’indagine senza l’autorizzazione di un tribunale”, hanno sentenziato i nove giudici della Corte. In Italia gli inquirenti devono avere l’autorizzazione dal giudice per mettere sotto controllo i telefoni degli indagati. Mentre negli Stati Uniti quella della Corte Suprema viene considerata una decisione importante perché presa all’unanimità e perché, in tempi di intercettazioni e di estesi poteri di polizia e agenzie di intelligence, la massima istanza giuridica americana prende posizione a favore della privacy. La sentenza della Corte è stata scritta dal presidente, John G. Roberts, a dimostrazione dell’importanza che la materia riveste per i giudici. Roberts scrive che l’enorme massa di dati contenuti nei moderni cellulari deve essere protetta da indagini incontrollate, proprio per il carattere così fondamentale che i cellulari hanno raggiunto nella vita di tutti i giorni. I cellulari, secondo Roberts, “sono diventati una parte così insistente e pervasiva della vita che il proverbiale visitatore da Marte potrebbe concludere che essi siano una parte stessa dell’anatomia umana”. Di qui la necessità di proteggere un oggetto che contiene tante informazioni intime. “Ci sono app con le news sul partito democratico e su quello repubblicano; app per le dipendenze da alcool, droghe e gioco d’azzardo; app per condividere le preghiere; app per risalire ai sintomi della gravidanza; app per pianificare il budget o migliorare la vita romantica di una persona”. Un tale livello di informazioni, scrivono i giudici, non può essere intercettato senza che ci siano motivi davvero gravi.

Senza che ci sia, quindi, l’autorizzazione di un tribunale. Più volte, nel passato, le corti USA hanno giustificato perquisizioni senza mandato della casa di un sospetto, motivando l’azione con la necessità di tutelare la vita degli agenti o di salvare prove importanti dalla distruzione. Nel caso del cellulare, però, i nove giudici della Corte non fanno alcun tipo di eccezione: il cellulare contiene un livello di informazioni private “che in nessun modo si trova in una casa o in un appartamento” e che quindi va tutelato. Non sfugge poi ai giudici che questa sentenza renderà molto più difficile il lavoro di polizia e inquirenti; e che entrare in un cellulare potrebbe offrire “informazioni importanti per incriminare pericolosi criminali”. Ma, valutati i pro e i contro, i giudici decidono di tutelare la privacy a scapito della sicurezza. “La privacy ha sempre un costo”, scrivono. La decisione della Corte Suprema arriva in risposta a due casi, su cui i tribunali minori avevano preso decisioni differenti. In un caso una corte d’appello della California aveva ritenuto legittima la raccolta di informazioni, senza mandato, dallo smartphone di David Riley, un uomo poi condannato per tentato omicidio e condannato a 15 anni di carcere; in un altro caso, un tribunale di Boston aveva ritenuto non ammissibili le prove ottenute intercettando il cellulare di Brima Wurie, una donna coinvolta in storie di traffico di droga e di armi. I giudici di Washington fissano dunque le regole, una volta per tutte, facendo pendere il giudizio a favore della privacy. La sentenza ha avuto enorme risalto negli Stati Uniti e in queste ore è discussa e commentata dalla politica di Washington e da tutti i media. Non sfugge del resto a nessuno che una così netta e appassionata difesa della privacy metta in discussione l’attività della National Security Agency – rivelata a partire dal caso Snowden – che sulla raccolta dei metadati telefonici e delle comunicazioni mail ha costruito un sistema di intercettazioni mai così invasivo. Quello che la Corte dice, fanno notare molti osservatori, è che lo sviluppo tecnologico non può giustificare forme di invasione della privacy sempre più sofisticate; e che anzi questo sviluppo rende necessarie nuove regole e protezioni.

Roberto Festa

26 giugno 2014

www.ilfattoquotidiano.it/2014/06/26/usa-corte-suprema-intercettazioni-su-cellulari-vietate-senza-lok-del-tribunale/... |

01/07/2014 00:18 01/07/2014 00:18 |

|

| | | Post: 1.148 | Registrato il: 21/11/2007

| Città: ROMA | Età: 43 | Sesso: Maschile | Utente Veteran | | OFFLINE | |

|

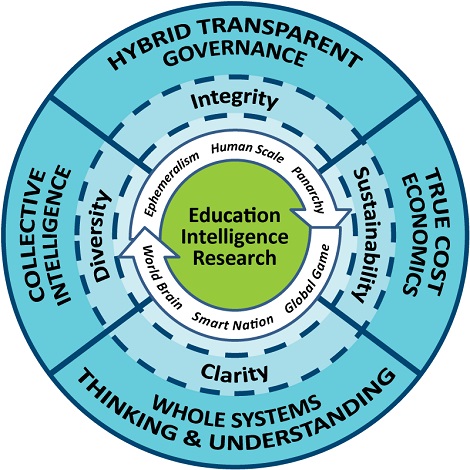

Sta arrivando la "Open Source Revolution" e conquisterà l’1%... (parla un' ex spia della CIA) Robert David Steele, ex Marine, agente CIA e co-fondatore dell’attività di intelligence US Marine Corps, si è dato una missione che spaventa l' intelligence USA. Con 18 anni di esperienza nella comunità di intelligence degli Stati Uniti, e altri 20 anni di intelligence commerciale, la carriera esemplare di Steele ha toccato quasi tutti i settori del mondo clandestino: entrò come fante nei Marine Corps e come ufficiale nell'intelligence. Dopo quattro anni di servizio attivo, entrò a far parte della CIA e dopo una decina di anni co-fondò la Marine Corps Intelligence, divenendo Vice Direttore. Ampiamente riconosciuto come il leader del paradigma Open Source Intelligence (OSINT), Steele ha continuato a scrivere i manuali OSINT per la NATO, per la Defense Intelligence Agency degli USA e per la US Special Operations Forces. Per inciso, lui - personalmente - ha addestrato 7.500 agenti di oltre 66 paesi diversi. Nel 1992, nonostante l'opposizione della CIA, ha ottenuto dai Marine Corps il permesso di organizzare una conferenza internazionale che fu il punto di riferimento della open source intelligence - il paradigma che prevede la raccolta di informazioni a supporto delle decisioni politiche, non attraverso attività segrete, ma ricavandole da fonti pubbliche aperte a disposizione di tutti. La conferenza fu un tale successo che arrivarono oltre 620 partecipanti provenienti da tutto il mondo dell'intelligence. Ma la CIA non ne fu contenta e informò Steele che gli avrebbe vietato di organizzare una seconda conferenza. Questo scontro lo spinse a dimettersi dalla Marine Corps Intelligence e a sviluppare altrove un proprio paradigma sulle open source. Infatti fondò e diresse la "Open Source Solutions Network Inc." e poi la non-profit "Terra Intelligence Network" che gestisce il Public Intelligence blog. Ho incontrato Steele per la prima volta quando fece una recensione del mio terzo libro, "The War on Truth: 9/11, Disinformazione e Anatomia del terrorismo" su Amazon. Il mese scorso, Steele ha presentato alla conferenza Libtech di New York un documento sorprendente , dove si enunciavano alcuni elementi del suo ultimo libro, The Open-Source Everything Manifesto: Transparency, Truth and Trust e parlava al pubblico di tutti i sintomi che si sentono nell'aria oggi e che sembrano presupposti di una rivoluzione, sia negli Stati Uniti che in Gran Bretagna. Il libro di Steele è un must-read, una tabella di marcia potente ma ancora pragmatica su un nuovo paradigma di civiltà che offre una critica tagliente e implacabile sull'ordine globale dominante. Ha un "approccio interdisciplinare sull'intero sistema" e collega drasticamente la crescente corruzione, l'inefficienza e l'irresponsabilità del sistema di intelligence e dei suoi padroni politici e finanziari, con le crescenti disuguaglianze e crisi ambientali. Ma offre anche una visione globale di speranza che le reti di attivisti come Reclaim stanno mettendo in piedi:"Siamo alla fine di un processo storico durato cinquemila anni, durante il quale la società umana è cresciuta esponenzialmente abbandonando gli antichi valori dettati dalla saggezza indigena e dalle decisioni comunitarie", scrive in The Open Source Everything Manifesto. "Il potere è accentrato nelle mani di «élite» sempre più specializzate e di «esperti» che non solo non hanno raggiunto quello che avevano promesso, ma che hanno usato informazioni segrete ed il controllo dell'informazione per ingannare il pubblico e per controllare, con il potere acquisito, le risorse comunitarie che, in ultima analisi, hanno saccheggiato".

Il capitalismo di oggi, sostiene, è per sua natura predatorio e distruttivo:"Nel corso degli ultimi secoli, i beni comuni sono stati assediati, e tutto, dall’agricoltura all' acqua è diventato una commodity, senza tener conto che le risorse non rinnovabili hanno un costo reale. In questo modo gli esseri umani, che avevano impiegato secoli per liberarsi dalla schiavitù, sono stati ri-schiavizzati dall'Era-Industriale". In questo contesto, diventa necessario che "Open source" possa dare la possibilità di costruire sulla base di quello che abbiamo imparato attraverso l'industrializzazione e dai nostri errori e focalizzarci sulla conoscenza, sull’ apertura - e la redistribuzione - dei beni comuni, per riavviare un processo che faccia uscire dal giogo di strutture di potere ormai superate, per dare una possibilità di prosperità per tutti. "Condivisione, non segretezza, è il mezzo con cui potremo realizzare un destino tanto alto, come creare una ricchezza infinita, una ricchezza delle reti, del patrimonio di conoscenze - una ricchezza rivoluzionaria -. Tutti possono creare un valore NON-ZERO, un sistema win-win per la Terra dove tutti lavorano per il 100% dell'umanità. Questa è la "utopia" che immaginò Buckminster Fuller, che ora però è alla nostra portata ". L'obiettivo, conclude, è rifiutare:"Quegli aggregati di ricchezze accumulate illecitamente che sono in gran parte delle ricchezze-fantasma, possedute da una ricca-comunità, definita genericamente, che condivide le informazioni e che può stabilire qual'è la verità che deriva dalla trasparenza e dall'autenticità, è proprio questo il vero arbitro della ricchezza condivisa". Malgrado questa sua visione sfacciatamente radicale, Steele è molto rispettato dagli alti ranghi dell' intelligence militare di tutto il mondo, per la sua opera di ricercatore al War College dell'esercito americano, per essere autore di diverse monografie, per aver insegnato al Dipartimento di Stato USA, al Dipartimento della Homeland Security, ecc... Steele resta comunque un aperto critico dei comportamenti dell'Intelligence USA e del suo ruolo che fondamentalmente sta rendendo più gravi e non più lievi le maggiori minacce e le sfide del mondo. Questa settimana, ho avuto la fortuna di incontrare Steele e parlare a fondo della sua recente analisi del futuro della politica degli Stati Uniti nel contesto delle sempre più urgenti sfide ambientali. La prima cosa che ho chiesto è stato come pensa che andremo a finire nel prossimo decennio, secondo il suo punto di vista olistico. "Le persone che hanno una corretta istruzione sono quelle che apprezzano un approccio olistico a qualsiasi sfida. Ciò significa che si rendono conto sia della causa che degli effetti e della complessità di questo intreccio" - ha detto - "Una parte importante del nostro problema nell'arena politica pubblica è il declino di una intelligenza integra tra i politici più importanti e tra le persone che fanno opinione, che insegnano all'università, che sono determinanti nelle organizzazioni non governative; tutti hanno vissuto una regressione intellettuale di questo tipo". "La mia formazione universitaria avvenne negli anni ‘70, quando erano di gran moda la "crescita senza limiti" e il "federalismo mondiale". Entrambe queste teorie hanno tentato di abbracciare le sfide sistemiche, ma entrambe hanno sofferto di un eccesso di arroganza. Quello che era chiaro negli anni ’70. e che oggi è tenuto nascosto dal tradimento politico e finanziario avvenuto nell'ultimo mezzo secolo, è che tutto è collegato: quello che facciamo, ad esempio, asfaltando una zona umida, o quando, "inavvertitamente", avveleniamo le acque sotterranee a causa della dipendenza dell'agricoltura da pesticidi e fertilizzanti, che non rispettano i necessari "principi di precauzione", alla fine porta a catastrofi climatiche che sono atti provocati dall'uomo, non certo atti di dio". Indicandomi la sua enorme collezione di libri su cambiamenti climatici, malattie, degrado ambientale, sul picco del petrolio e sulla scarsità d'acqua, prosegue:"Vedo cinque principali minacce nell'orizzonte più immediato e sono tutte collegate:

· Il collasso delle società (troppo) complesse,

· L'accelerazione della distruzione della Terra per effetto di cambiamenti ambientali - che dovrebbero avvenire, normalmente, ogni 10 mila anni - che ora avvengono ogni due o tre anni,

· I predatori e gli shock provocati dal capitalismo e dalla criminalità finanziaria, non solo nella City o a Wall Street,

· La corruzione politica esponenziale,

· L'appoggio dato a 42 su 44 dittature.

Per questo stiamo rischiando delle catastrofi di massa".

"Perchè gli Stati Uniti dovrebbero essere sull'orlo di una rivoluzione?"

Rivoluzione significa rovesciamento - il completo rovesciamento dello status quo ante. Siamo alla fine dei secoli che Lionel Tiger chiama 'La Fabbrica del Male', quelli in cui le banche commerciali guidate dalla City di Londra hanno cospirato con i governi - presi in ostaggio - per concentrare le ricchezze e i beni, inclusi gli esseri umani. Il significato del termine " rivoluzione " è praticamente un equilibrio che è stato perso e uno status che è diventato insostenibile, ma esistono almeno due elementi, due 'limitazioni' che obbligheranno questa avidità all'ennesima potenza a fermarsi: il primo sono i limiti stessi della Terra, e il secondo è la sensibilità umana. Ora siamo ad un punto in cui entrambe queste limitazioni stanno dando evidenti segnali".

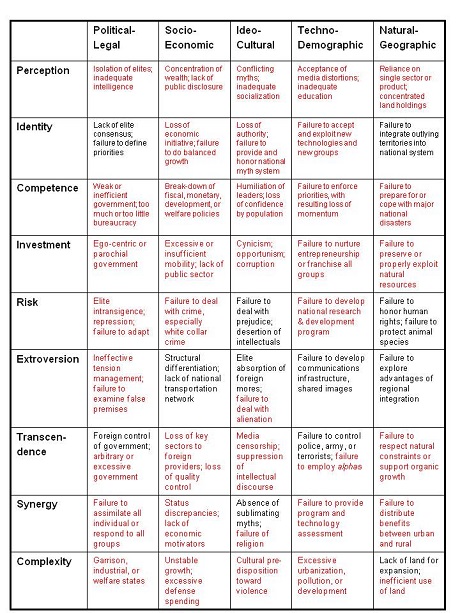

Tabella CIA sui presupposti per lo scoppio di una rivoluzione

“Ma questo non è solo un problema degli Stati Uniti – aggiunge - Ci sono i presupposti di rivoluzione nel Regno Unito, e nella maggior parte dei paesi occidentali. La quantità di pre-condizioni attive è abbastanza sorprendente, a partire dall'isolamento delle elite, dalla concentrazione della ricchezza, da una istruzione ed una socializzazione inadeguata, dalla concentrazione delle proprietà terriere, dalla perdita di potere repressivo delle nuove tecnologie, soprattutto in relazione all' energia, fino ad arrivare all'atrofia del settore pubblico e alla diffusione della corruzione, alla disonestà dei media, alla disoccupazione di massa dei giovani... e si potrebbe continuare".

Allora, perché non succede niente?

"Le precondizioni non sono le "condizioni". Qui in Occidente stiamo aspettando il nostro venditore di frutta tunisino. Le popolazioni riusciranno a sopportare ancora delle forti repressioni, soprattutto se consideriamo che il flusso informativo proveniente dai media e dalle scuole si prodiga attivamente per spiegarci che "siamo tutti impotenti, questo è il solo ordine delle cose". Solo quando ci sarà uno scandalo tanto esasperante da non poter essere ignorato né in UK né in America, scoppierà quella rivoluzione che sconvolgerà i sistemi politici corrotti di entrambi i paesi, e forse riuscirà a sbattere molte banche fuori dal mercato. Vaclav Havel definisce questa situazione "La potenza degli impotenti". Una scintilla che provoca un violento incendio".

Ma sicuramente serve qualcosa più di una rivoluzione nel senso di rovesciamento, per ottenere un cambiamento. Come si può inserire il manifesto di 'open source everything' in tutto questo?

"L'Occidente ha seguito un percorso di industrializzazione che consente la privatizzazione della ricchezza dei beni comuni, e al tempo stesso la criminalizzazione del diritto ai beni comuni per i cittadini, nonché l'esternalizzazione di tutti i relativi costi. Non importa che il fracking produca terremoti e avveleni le falde acquifere. - Politici corrotti a livello locale, statale, provinciale e nazionale sono fin troppo felici di prendersi le mazzette e di guardare dall'altra parte. Ormai tutto il nostro sistema commerciale, diplomatico e informativo è cancerogeno. Quando nei trattati commerciali esistono delle sezioni segrete - o sono del tutto segreti - si può essere certi che si sta fottendo la popolazione e che la segretezza è solo un tentativo di evitare di far scoprire le responsabilità. È la segretezza che permette la corruzione, esattamente la stessa cosa che fa una popolazione disattenta: permette la corruzione".

Allora si tratta di una crisi del capitalismo? Dobbiamo mettere fine al capitalismo per risolvere questi problemi? E se sì, come?

"Il Capitalismo-predatore si basa sulla privatizzazione del profitto e sulla esternalizzazione dei costi. Si tratta di un assedio dei beni comuni, e della criminalizzazione degli usi e delle norme che fino a quel momento avevano regolato l'uso dei diritti comuni. Abbiamo bisogno di un sistema che tenga conto pienamente di tutti i tipi di costi reali. Che si continui a chiamarlo capitalismo o no, per me è irrilevante, ma comunque dovrà essere qualcosa che trasformerà radicalmente la dinamica del capitalismo di oggi, per arrivare ad un capitalismo open source. Che sia qualcosa che faccia trasparire quello che ha calcolato il mio collega JZ Liszkiewicz: per fare una maglietta di cotone bianco servono circa 280 litri d'acqua, 8-15 di carburante, e una quantità di tossine e di emissioni che comprendono i pesticidi, i gas di scarico, i metalli pesanti e altri composti che inquinanao l'aria – nel tutto bisogna anche includere, generalmente, il lavoro minorile. Mettendo in conto tutti questi costi ed il loro vero impatto sociale, umano e ambientale si ha una visione totalmente differente sulle implicazioni che devono essere alla base dell’organizzazione della produzione e dei consumi che sono gli elementi del capitalismo predatorio di oggi”.

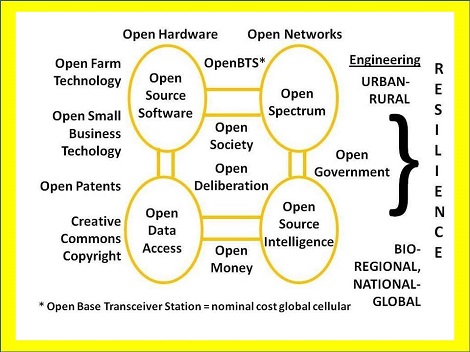

Così che cosa si intende esattamente per Open Source Everything?

"Abbiamo oltre 5 miliardi di cervelli umani che sono una risorsa infinita, che possono essere utili al progresso. Il Crowd-sourcing ed il surplus-cognitivo sono due elementi che possono essere determinanti per l'evoluzione dinamica del potere e che possono sostituire gli ignoranti e corrotti oggi al vertice delle istituzioni con persone attente all'etica e all'ecologia. L'ecologia- open-source ha bisogno di un gran numero di "informazioni disponibili". L'ecologia open source si compone di una vasta gamma di informazioni da dis-segretare che riguardano tecnologie di agricoltura, allevamento, software, hardware, reti, denaro, sviluppo dello small business, brevetti - per citarne solo alcune. Il punto chiave è che tutti si dovranno muovere e sviluppare contemporaneamente, altrimenti il sistema attuale li isolerà rendendo ogni sforzo inefficace. Rendere pubblici i dati - Open data - sarà una mossa inutile se non si disporrà anche di open-hardware e open-software. Se non ci sarà trasparenza da parte dei governi, se non ci sarà una Open-Cloud e un Open-Spectrum, i soldi continueranno a dominare, come è sempre stato, ogni avanzamento e la velocità con cui ogni avanzamento sta avvenendo".

La visione di Robert Steele per i sistemi open source

Il 1° maggio, Steele ha inviato una lettera aperta al Vice Presidente USA Joe Biden chiedendogli di considerare l'istituzione di una Open Source Agency aperta che trasformerebbe il funzionamento della comunità di intelligence, riducendo drasticamente i costi, aumentando controlli e responsabilità, aumentando l'accesso alle migliori informazioni possibili a sostegno di politiche olistiche. Fino ad oggi, non ha ricevuto nessuna risposta. Non ne sono particolarmente sorpreso. Open source everything praticamente compromette tutto quello che rappresenta il sistema di sicurezza nazionale. Perché preoccuparsi e perdere tempo a chiedere di prenderlo in considerazione addirittura al Vice Presidente Biden?". Lo stato di sicurezza nazionale è radicato nel segreto, che è usato come strumento per evitare qualsiasi responsabilità. Il mio primo libro "On Intelligence: Spies and Secrecy in an Open World" - che tra l'altro ebbe una prefazione del senatore David Boren, il penultimo presidente del Senate Select Committee for Intelligence - diceva chiaramente che lo stato di sicurezza nazionale è una macchina costosa, mostruosamente inefficace che, semplicemente, non è adatta allo scopo. In questo senso, lo stato di sicurezza nazionale è il peggior nemico di se stesso ed è destinato a fallire". Data la sua posizione come esperto di intelligence, le critiche di Steele sugli eccessi perpetrati dall' intelligence degli Stati Uniti sono più che graffianti - sono schiaccianti. "La maggior parte di quanto producono i metodi dei servizi segreti non è vera intelligence. Si tratta di informazioni semplicemente segrete che, il più delle volte, sono piuttosto generiche e quindi non molto utili per determinare decisioni critiche a livello governativo. La National Security Agency (NSA) non ha impedito nessun attentato terroristico, la CIA non riesce nemmeno a prendere per il verso giusto la popolazione della Siria e non fornisce nessun servizio di intelligence - nessun elemento utile - che possa servire alla maggior parte dei segretari di gabinetto, di vice segretari e di capi dipartimento per prendere una decisione. Infatti il Gen. Tony Zinni, quando era Comandante in Capo del Comando Centrale degli USA, durante la guerra, ha raggiunto il record di aver ricevuto, nella migliore delle ipotesi, un misero 4% di quello che aveva bisogno di sapere da fonti e dai metodi dei servizi segreti".

Così Open Source farebbe abolire le agenzie di intelligence come le conosciamo oggi?

"Io sono una ex spia e credo che abbiamo ancora bisogno di spie e di segreti, ma abbiamo bisogno di ri-orientare la stragrande maggioranza dei soldi che si spendono oggi per i servizi segreti, senza buttare i soldi e puntando sulle informazioni che sono già "open-conosciute". Ad esempio, si potrebbe usare il controspionaggio per combattere spietamente la corruzione, o altri mali orrendi come la pedofilia. "Che ci crediate o no, il 95% delle informazioni che possono servire a prendere decisioni eticamente corrette si può acquisire senza servizi segreti e senza procedure di intelligence, ma sono apertamente ed economicamente disponibili e conosciute, leggendo le notizie di società civile, commercio, governi, forze dell'ordine, media, informazioni militari e organizzazioni non governative. Una "Open Source Agency", come ho proposto, potrebbe non solo raccogliere e soddisfare il 95% del fabbisogno di intelligence, ma porterebbe lo stesso risultato a livello governativo, arricchendo l'istruzione, il commercio e la ricerca - potrebbe cioè far nascere quella che, nel 1995, descrissi come una 'NAZIONE INTELLIGENTE'. "Il vero punto focale di Open Source Everything è cambiare la struttura dell'agenzia pubblica e diventare l'unica forma di informazione e di information-technology che deve essere ritenuta accettabile dalla maggioranza delle persone che, pur lavorando in paesi differenti, hanno compreso che è possibile conoscere rapidamente tutte le realtà locali del mondo, senza doversi assogettare alle imposizioni continue delle corporations".

Il grafico di Robert Steele su come immagina il sistema Open Source

Per me è chiaro che quando Steele parla di Intelligence, come "supporto decisionale", in realtà non intende che si debbano raccogliere "tutte le informazioni in tutte le lingue in ogni momento" - nel senso che non serve fare una ricerca multidisciplinare di tutto il passato e di tutto il futuro. La sua premessa più intrigante è che l'1% della popolazione non è assolutamente tanto potente, quanto crede e quanto vorrebbe farci credere che sia. "Il potere di acquisto collettivo di cinque miliardi di poveri è quattro volte superiore a quello del miliardo di ricchi, secondo il pensatore di Harvard Prof C. K. Prahalad – Open Source Everything vuole mettere insieme i circa cinque miliardi di poveri per reclamare la loro parte di ricchezza collettiva e per mobilitarli in modo da trasformare le loro vite. Non c'è nessuna possibilità che questo tipo di rivoluzione possa essere domata. Una Agenzia pubblica sta nascendo, e la capacità del pubblico di mettere letteralmente qualsiasi banca o qualsiasi società fuori dal mercato in una sola notte sta diventando possibile. Per parafrasare Abe Lincoln, non è possibile metterla in quel posto a tutti contemporaneamente. Noi questo lo abbiamo compreso. Quello che manca è solo un importante fattore che faccia precipitare gli eventi - manca solo il nostro venditore di frutta tunisino. Poi, quando arriverà la rivoluzione sarà profonda e duratura". L'analogia con la Primavera Araba ha, però, anche i suoi lati negativi e finora, non c'è davvero molto da augurarci che questo tipo di rivolta arrivi anche da noi. Mi piacerebbe poter sapere come si può fermare una rivoluzione di questo genere, prima che cominci a trasformarsi in un caos violento e distruttivo. Steele è caratterialmente un ottimista.

"Questa per me è una questione controversa, perché quello che vorrei vedere è la fine dei dictat nazionali e l'emergere di una trasparenza che venga dal basso, e che includa le diversità, l'integrità e la sostenibilità per i singoli cittadini USA, di tutte quelle persone che oggi non vengono considerate niente per effetto dei regolamenti federali e statali - per esempio per le assurdità di certe leggi che permettono la crudeltà contro gli animali e che autorizzano la distruzione della terra con il fracking. Quelli, come il mio collega Parag Khanna, che parlano di una nuova era, di una nuova città-stato, secondo me hanno ragione. Il sistema "top-down/dall'alto in basso" ha fallito in maniera eclatante, è per questo motivo che sta emergendo tanta voglia di un potere del consenso che viene dal basso. - e le cose non andranno avanti solo "perché lo dico io". - C'è una sola risorsa illimitata sul pianeta e questa è il cervello umano. L'attuale strategia messa in atto dall' 1% capitalista sta fallendo ogni giorno di più, perché sta uccidendo la gallina dalle uova d'oro a tutti i livelli. Sfortunatamente, il divario tra chi ha soldi e potere, da una parte, e chi sa esattamente di cosa stanno parlando, dall'altra parte, sta aumentando sempre di più. I ricchi si sono circondati da adulatori e da gente che ha qualcosa da chiedere e che, per questo, non vuole mettere in discussione il sistema in cui vivono. Come disse Larry Summers a Elizabeth Warren:"Gli insiders- cioè quelli che stanno dentro il sistema - non criticano gli altri insiders".

Ma come si arriva ad una Visione Open Source?

"Per cominciare le informazioni sono dissponibili sia a livello locale che globale, sono mischiate tra le altre, ma essenzialmente ci sono otto "settori " in cui cercare quello che può essere utile:

1. Mondo accademico

2. Società civile, comprese le organizzazioni sindacali e le religioni

3. Commercio soprattutto le piccole imprese

4. Governi locali,

5. Forze dell'ordine

6. Mezzi di comunicazione

7. Militari

8. Non-governo/non-profit

Bisognerà creare dei Consigli locali per una buona amministrazione che mettano insieme personalità e informazioni provenienti da tutti gli otto settori, a tutti i livelli, senza perdere tempo. Chiunque di noi che comprenda e riconosca che Open Source è un sistema vitale può cominciare a lavorare per creare delle nuove strutture di base che funzionino dal basso verso l'alto, e deve farlo senza aspettare che cominci qualcun altro".

Come si può trovare in "Open Source Everything" il potenziale per 're-ingegnerizzare il Terra'?

Questa è la domanda più importante, e la risposta che mi dà Steele è ispirata. "Open Source Everything è un sistema che vuole rivoltare tutto, metterlo sottosopra, in modo da far sentire una pistola puntata contro il potere attuale. Open Source Everything dovrà usare la verità, e non la violenza, come moneta per arrivare al potere. Open Source Everything sceglierà di mettere al centro dell'economia reale tutti i costi, senza lasciare conti in sospeso e facendo riferimento anche al "concetto indigeno della 'settima generazione di pensiero"- come, cioè, il nostro comportamento potrà influenzare la società tra 200 anni -. La maggior parte dei nostri problemi di oggi possono essere ricondotti all'ascesa del militarismo unilaterale, del colonialismo virtuale, e del capitalismo predatorio, tutti sistemi basati sulla forza e sulle menzogne e sul loro sconfinamento sui beni comuni. La Sicurezza Nazionale dello Stato lavora al servizio della City di Londra e di Wall Street. Sia la City che Wall Street stanno per essere rovesciate da una combinazione di operazioni alternative proposte da banche orientali, da capacità che possono portare ad uno sviluppo internazionale differente e da persone che riconoscono di avere il potere di ritirare i loro soldi dalle banche e di scegliere di non acquistare beni di consumo che servono a sovvenzionare corruzione e concentrazione della ricchezza. Ma queste persone hanno anche la possibilità di riprendersi i beni comuni e di rimetterli liberamente a disposizione di tutta l'umanità". Per Steele, una Open Source Revolution è inevitabile, semplicemente perché nessuno potrà fermare il crollo di un sistema che è in mano all' 1% della popolazione – e perché le alternative che si verificherebbero se l'intera popolazione non dovesse rivendicare i beni comuni sono troppo tristi per parlarne. Non abbiamo altra scelta se non questa scelta. "Il mio motto è un gioco di parole sul motto che la CIA continua a disonorare ogni giorno:«La verità ad ogni costo fa ridurre tutti gli altri costi"», mi dice. «Altri, più saggi di me, hanno detto che la natura ha sempre l'ultima parola. Siamo alla fine di un'epoca in cui le menzogne possono essere ancora usate per rubare al pubblico e ai beni comuni. Ma siamo anche all'inizio di un'altra era in cui la verità al servizio del pubblico ci potrà riportare a vivere in uno stato di grazia».

Nafeez Ahmed

23.06.2014

Fonte: www.informationclearinghouse.info/article38903.htm

www.comedonchisciotte.org/site/modules.php?name=News&file=article&s... [Modificato da wheaton80 01/07/2014 00:19] |

07/07/2014 02:08 07/07/2014 02:08 |

|

| | | Post: 1.157 | Registrato il: 21/11/2007

| Città: ROMA | Età: 43 | Sesso: Maschile | Utente Veteran | | OFFLINE | |

|

Datagate, nove intercettati su dieci erano comuni cittadini, non terroristi Il 90 per cento delle comunicazioni online intercettate dalla Nsa erano di comuni cittadini, e non di sospetti terroristi. È quanto riporta oggi il Washington Post, che ha condotto un’inchiesta di mesi su 160mila mail e sms intercettati dalla Nsa e 7900 documenti sottratti a 11mila account online. Il materiale si riferisce al periodo tra il 2009 e il 2012, quindi durante il primo mandato di Barack Obama, un periodo in cui si è registrato un enorme aumento dell’attività della raccolta di dati interni da parte della Nsa. Sono stati quindi innocenti comuni cittadini, conclude il Post, «a rimanere presi nella rete che la Nsa aveva piazzato per qualcun altro». E gran parte delle informazioni raccolte da questo monumentale lavoro sono di nessun valore di intelligence. Nove su dieci degli account presi di mira dagli spioni telematici della Nsa infatti non erano obiettivi diretti della sorveglianza, e l’attività di intelligence si è trasformata in voyeurismo: le foto ritraggono giovani donne in costume o in biancheria intima in pose osé, uomini che esibiscono il proprio fisico, bambini nudi nella vasca da bagno o distesi mentre vengono baciati dalla madre. Immagini, dunque, che nulla hanno a che fare con la sicurezza nazionale. Così come i tanti file archiviati con e-mail, messaggi, chat, conservati ugualmente nonostante contengano informazioni strettamente private, legate alla vita di tutti i giorni: storie d’amore, tradimenti, conversazioni politiche o religiose, ammissioni di difficoltà finanziarie, esami medici, e persino pagelle scolastiche e libretti universitari. Grazie agli ultimi documenti forniti da Edward Snowden, la talpa che un anno fa ha svelato al mondo i programmi segreti di controllo dell’intelligence americana, il Washington Post ha scoperto anche come su dieci account internet violati dagli 007 Usa (da Google a Microsoft, da Yahoo a Facebook), ben nove appartengono a cittadini residenti negli Stati Uniti. Questo nonostante per legge la Nsa possa spiare senza autorizzazione solo cittadini stranieri all’estero. Questa attività altamente invasiva della privacy - più di quanto sia finora emerso dallo scoppio del Datagate - ha comunque consentito più volte di ottenere informazioni effettivamente utili: come la localizzazione di un pericoloso costruttore di bombe in Pakistan, arrestato nel 2011, al pari di uno dei sospettati per l’attentato di Bali, in Indonesia, nel 2002. Tra i file intercettati vi sono anche «informazioni di importante valore di intelligence». Tra questi rivelazioni «riguardo a segreti progetti nucleari di paesi stranieri, accordi in odor di doppio gioco da parte di un alleato, un disastro militare per una potenza non amica, e le identità di hacker che hanno fatto intrusioni nei network informatici americani», scrive il Post, sottolineando di rimanere volutamente nel vago per motivi di sicurezza nazionale.

06/07/2014

www.lastampa.it/2014/07/06/tecnologia/datagate-nove-intercettati-su-dieci-cono-comuni-cittadini-e-non-terroristi-Xa0MowGVhCbzsugbV6SefK/pag... |

28/08/2014 04:15 28/08/2014 04:15 |

|

| | | Post: 1.260 | Registrato il: 21/11/2007

| Città: ROMA | Età: 43 | Sesso: Maschile | Utente Veteran | | OFFLINE | |

|

Datagate, NSA ha il suo motore di ricerca Nuova puntata estiva del Datagate, lo scandalo sul tecncontrollo statunitense che non cessa di riservare sorprese alle cronache quotidiane; gli ultimi documenti riservati forniti da Edward Snowden, e visionati da The Intercept, sono in particolare dedicati a un programma di ricerca federata chiamato ICREACH. ICREACH, rivelano i documenti, è lo strumento con cui la NSA è in grado di collaborare con le altre agenzie federali USA che si occupano di sicurezza (FBI in primis, ovviamente) e con le organizzazioni di intelligence estere quali GCHQ (UK), DSD (Australia), GCSB (Nuova Zelanda), CSE (Canada). ICREACH è un motore di ricerca capace di scandagliare l'enorme mole di metadati ammassati da NSA su soggetti americani e stranieri, un programma che permette di espandere grandemente la condivisione delle informazioni da 50 miliardi di record a più di 850 miliardi - 126 miliardi dei quali raccolti dai partner tramite il programma SIGINT. Le rivelazioni su ICREACH fanno riferimento al biennio 2006/2007, descrivendo tra l'altro un incremento notevole nel numero e nel tipo di metadati catturati e archiviati dai super-sistemi della NSA comprendendo 20 diversi campi tra cui data, orario, durata e numeri di mittente e destinatario delle chiamate telefoniche, informazioni di latitudine e longitudine, indirizzi email e altro ancora. ICREACH permetterebbe a NSA di condividere il suo gigantesco archivio di intelligence con i partner senza dare a questi ultimi accesso diretto ai dati di intelligence "grezzi", rivelano i documenti di Snowden, semplificando l'approccio alla ricerca di obiettivi sospetti basata su query alla stessa maniera di Google Search. Non bastasse il Datagate a mettere sotto pressione le autorità statunitensi, poi, ci pensano i contractor esterni a procurare guai alle agenzie facenti parte del mollo corpaccione burocratico USA nato in seguito agli attacchi delle Torri Gemelle: un'azienda chiama US Investigations Services (USIS), responsabile dei cosiddetti "background check" dei dipendenti del governo federale, ha subito un attacco in seguito al quale sono stati esposti ben 25.000 profili di altrettanti dipendenti del Department of Homeland Security (DHS).

Alfonso Maruccia

27 agosto 2014

punto-informatico.it/4127810/PI/News/datagate-nsa-ha-suo-motore-rice... [Modificato da wheaton80 28/08/2014 04:15] |

14/11/2014 22:57 14/11/2014 22:57 |

|

| | | Post: 1.414 | Registrato il: 21/11/2007

| Città: ROMA | Età: 43 | Sesso: Maschile | Utente Veteran | | OFFLINE | |

|

Il Brasile costruisce la propria rete di fibre ottiche per evitare la NSA La settimana scorsa il Brasile ha annunciato che costruirà un cavo di fibre ottiche di 3.500 miglia fino al Portogallo, per evitare la morsa della NSA. Inoltre, non un centesimo dei 185 milioni di dollari preventivati per il progetto andrà a ditte americane, in quanto il Brasile non intende rischiare in alcun modo che il governo statunitense intercetti il sistema. E’ incredibile cosa sono disposti a fare gli individui, le aziende e perfino i governi per proteggersi dal governo della cosiddetta “Terra dei liberi”. Il governo tedesco, turbato dalla scoperta dello spionaggio statunitense nel suo paese, ha escogitato una gamma di metodi singolari per chiudere fuori le orecchie troppo curiose. Sono arrivati a mettere musica classica ad alto volume durante gli incontri ufficiali, per coprire la conversazione agli ascoltatori esterni. Hanno anche considerato l’idea di tornare alle macchine da scrivere, per eliminare la possibilità di sorveglianza computerizzata. In modo più pratico, il governo brasiliano ha bandito l’uso delle tecnologie Microsoft in tutti i suoi uffici, come aveva già deciso la Cina prima quest’anno. La paura rossa, bianca e blu ha oggi rimpiazzato la paura rossa della guerra fredda. E comporta costi seri. Dal solo rifiuto brasiliano dei prodotti tecnologici americani, si stima che le imprese statunitensi perderanno più di 35 miliardi di introiti nei prossimi due anni. Così, mentre le basi per l’autorità morale del paese cominciano a vacillare, altrettanto fa la sua forza economica. L’ironia non dovrebbe sfuggire a nessuno: nel giorno in cui gli americani celebrano il coraggio dei loro veterani nel combattere contro le forze della tirannia nel mondo, la decisione del Brasile ci indica ancora una volta dove il resto del mondo oggi vede la sorgente della tirannia. E’ sorprendente quante cose sono cambiate. In passato, il mondo aveva affidato all’America così tanta responsabilità. Il dollaro USA era la valuta di riserva mondiale. Il sistema bancario statunitense formava la fondazione di quello globale. La tecnologia degli USA ha fornito la spina dorsale ad internet. Ma il governo americano ha abusato di questa fiducia per decenni. Oggi il resto del mondo si rende conto di non dover più contare sugli USA come una volta, e sta impazientemente creando soluzioni in proprio. Pensateci: se il Brasile si costruisce il suo cavo di fibre ottiche per evitare la NSA, logica vorrebbe che creasse anche le proprie alternative nel settore finanziario per competere direttamente con il FMI e il dollaro statunitense. Oh, ma aspettate, sta già facendo anche quello! Come sono sciocco.

Simon Black

Fonte: www.sovereignman.com/personal-privacy/brazil-builds-its-own-fiber-optic-network-to-avoid-the-ns...

Traduzione: Anacronista

www.controinformazione.info/il-brasile-costruisce-la-propria-rete-di-fibre-ottiche-per-evitare-la-nsa/#m... [Modificato da wheaton80 14/11/2014 22:58] |

22/11/2014 19:35 22/11/2014 19:35 |

|

| | | Post: 1.437 | Registrato il: 21/11/2007

| Città: ROMA | Età: 43 | Sesso: Maschile | Utente Veteran | | OFFLINE | |

|

FBI, CIA e NSA spiano tutte le operazioni bancarie internazionali Ogni giorno oltre dieci miliardi di euro transitano da un conto bancario a un altro conto bancario presente in un altro Paese. Oltre tremilacinquecento miliardi di euro all’anno. Si chiamano bonifici internazionali e per farli c’è bisogno del codice Swift del destinatario. Non importa se si tratta dell’acquisto di un biglietto aereo o dell’esportazione di soldi frutto di attività criminali, si tratta di dati sensibili, su cui vige la privacy, e che possono essere resi noti a terzi solo dietro richiesta della magistratura (e non sempre). In realtà, dal 2003 vige un accordo segreto tra il governo degli Stati Uniti e l’organizzazione internazionale Swift (Società della telecomunicazione finanziaria interbancaria mondiale) che permette ai servizi segreti USA di poter acquisire in tempo reale i dati su tutti i bonifici bancari internazionali. Accordo di cui sono a conoscenza i governi che fanno parte del Swift. Glenn Greenwald è il giornalista che ha reso pubblico l’enorme rete di spionaggio mondiale messa in piedi dalla National Security Agency, ai danni di centinaia di milioni di cittadini non sospettati di terrorismo:«È una cosa enorme. I documenti di Snowden svelavano un complotto ai danni dei liberi cittadini di tutto il mondo ordito dall’NSA. Questa storia racconta di un complotto ordito ai danni degli stessi liberi cittadini da parte, però, del ministero delle Finanze di Washington. Il referente è sempre lo stesso: la Casa Bianca, il vero Grande Fratello immaginato da Orwell». Il sistema finanziario attuale è innanzitutto un sistema informativo. Ossia, un sistema di raccolta, trattamento, stoccaggio ed utilizzo di informazioni sui clienti delle banche, delle compagnie assicurative, delle casse pensioni, dei fondi d’investimento e di altre società finanziarie. Si raccolgono informazioni di tutti i tipi. Per la raccolta, il trattamento, lo stoccaggio e la trasmissione delle informazioni, le banche e le altre istituzioni finanziarie utilizzano prima di tutto i loro servizi. Inoltre, le infrastrutture dell’informazione del settore finanziario comprendono gli uffici di credito, le agenzie di rilevamento e le società informative specializzate. Diverse banche e aziende possono creare degli archivi condivisi (data base) di informazioni sui loro clienti. Le banche centrali sono dei poderosi centri dati, la cui funzione è la supervisione ed il controllo delle banche commerciali, ciò che dà loro accesso alle informazioni in maniera pressoché illimitata. Inoltre, certe banche centrali raccolgono anche informazioni in modo indipendente. Per esempio, la Banque de France sorveglia il settore reale dell’economia, giustificando ciò con la necessità di migliorare la sua politica monetaria. I grossi flussi d’informazione finanziaria e commerciale passano dai sistemi di pagamento, ossia i sistemi di telecomunicazione e d’informazione. I sistemi d’informazione diversi dal settore finanziario si intrecciano strettamente con le banche, dando la possibilità di una indagine a trecentosessanta gradi. L’acronimo Swift significa “Società della telecomunicazione finanziaria interbancaria mondiale”.